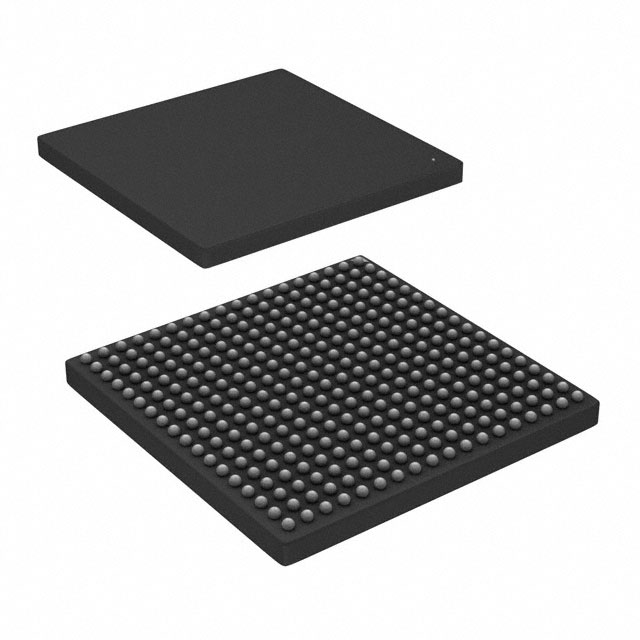

IC FPGA 520 I/O 1517FCBGA XCVU3P-2FFVC1517E ic კომპონენტები ელექტრონული ჩიპების სქემები ახალი და ორიგინალი ერთ ადგილზე ყიდვა BOM SERVICE

პროდუქტის ატრიბუტები

| TYPE | აღწერა |

| კატეგორია | ინტეგრირებული სქემები (IC)ჩაშენებული |

| მფრ | AMD Xilinx |

| სერიალი | Virtex® UltraScale+™ |

| პაკეტი | უჯრა |

| სტანდარტული პაკეტი | 1 |

| პროდუქტის სტატუსი | აქტიური |

| LAB-ების/CLB-ების რაოდენობა | 49260 |

| ლოგიკური ელემენტების/უჯრედების რაოდენობა | 862050 |

| სულ RAM ბიტი | 130355200 |

| I/O-ს რაოდენობა | 520 |

| ძაბვა - მიწოდება | 0.825V ~ 0.876V |

| სამონტაჟო ტიპი | ზედაპირული მთა |

| ოპერაციული ტემპერატურა | 0°C ~ 100°C (TJ) |

| პაკეტი / ქეისი | 1517-BBGA, FCBGA |

| მომწოდებლის მოწყობილობის პაკეტი | 1517-FCBGA (40×40) |

| საბაზისო პროდუქტის ნომერი | XCVU3 |

რამდენად მნიშვნელოვანია პროგრამირებადობა უსაფრთხოების მოწყობილობების შემდეგი თაობისთვის?

დიგიტალიზაცია და ავტომატიზაცია ახლა გლობალური ტენდენციაა.ეპიდემიის კვალდაკვალ, სერვისები ყველა სექტორში მოძრაობს ონლაინ რეჟიმში და სახლში მუშაობის სწრაფი განხორციელებით, ადამიანები უფრო და უფრო მეტად ეყრდნობიან ინტერნეტ კავშირს თავიანთი სამუშაოსა და ცხოვრებისათვის.

თუმცა, რადგან მომხმარებლებისა და დაკავშირებული მოწყობილობების რაოდენობა კვლავ იზრდება და ფუნქციები და საჭიროებები უფრო მრავალფეროვანი ხდება, სისტემის არქიტექტურა სულ უფრო რთული ხდება და სისტემის ფუნქციების სფერო ფართოვდება, რაც იწვევს პოტენციურ რისკებს.შედეგად, შეფერხების დრო ჩვეულებრივი მოვლენაა და „ავარიები“ ხშირად სათაურებშია.

Xilinx თეთრი ქაღალდი WP526, პროგრამირებადობის მნიშვნელობა შემდეგი თაობის უსაფრთხოების მოწყობილობებში, იკვლევს მრავალჯერადი ბუხრის არქიტექტურას და Xilinx-ის ადაპტური მოწყობილობების მოქნილობისა და კონფიგურაციის კომბინაციას და მის IP და ხელსაწყოების შეთავაზებებს უსაფრთხოების დამუშავების მუშაობის მნიშვნელოვნად გასაუმჯობესებლად.

უსაფრთხოების მოწყობილობები განაგრძობენ განვითარებას

ქსელის უსაფრთხოების დანერგვის შემდეგი თაობა აგრძელებს განვითარებას და განიცდის არქიტექტურულ ცვლას სარეზერვოდან ინლაინ განხორციელებებზე.5G-ის გავრცელების დაწყებისა და დაკავშირებული მოწყობილობების რაოდენობის ექსპონენციალური ზრდის გამო, ორგანიზაციებს გადაუდებელი აუცილებლობა სჭირდებათ გადახედონ და შეცვალონ უსაფრთხოების განხორციელებისთვის გამოყენებული არქიტექტურა.5G გამტარუნარიანობა და შეყოვნების მოთხოვნები გარდაქმნის წვდომის ქსელებს და ამავე დროს მოითხოვს დამატებით უსაფრთხოებას.ეს ევოლუცია განაპირობებს შემდეგ ცვლილებებს ქსელის უსაფრთხოებაში.

1. უმაღლესი L2 (MACSec) და L3 უსაფრთხოების გამტარუნარიანობა.

2. პოლიტიკაზე დაფუძნებული ანალიზის საჭიროება ზღვარზე/წვდომის მხარეს

3. აპლიკაციაზე დაფუძნებული უსაფრთხოება, რომელიც მოითხოვს უფრო მაღალ გამტარუნარიანობას და დაკავშირებას.

4. ხელოვნური ინტელექტისა და მანქანათმცოდნეობის გამოყენება პროგნოზირებადი ანალიტიკისა და მავნე პროგრამების იდენტიფიკაციისთვის

5. ახალი კრიპტოგრაფიული ალგორითმების დანერგვა პოსტკვანტური კრიპტოგრაფიის (QPC) განვითარებას.

ზემოაღნიშნულ მოთხოვნებთან ერთად, ქსელური ტექნოლოგიები, როგორიცაა SD-WAN და 5G-UPF, სულ უფრო და უფრო მიიღება, რაც მოითხოვს ქსელის დაჭრის, მეტი VPN არხის და პაკეტის უფრო ღრმა კლასიფიკაციის განხორციელებას.ქსელის უსაფრთხოების დანერგვის ამჟამინდელ თაობაში, აპლიკაციების უსაფრთხოების უმეტესი ნაწილი მუშავდება CPU-ზე გაშვებული პროგრამული უზრუნველყოფის გამოყენებით.მიუხედავად იმისა, რომ პროცესორის შესრულება გაიზარდა ბირთვების რაოდენობისა და დამუშავების სიმძლავრის თვალსაზრისით, გამტარუნარიანობის მზარდი მოთხოვნები მაინც ვერ გადაიჭრება სუფთა პროგრამული უზრუნველყოფის დანერგვით.

პოლიტიკაზე დაფუძნებული აპლიკაციის უსაფრთხოების მოთხოვნები მუდმივად იცვლება, ასე რომ, თაროზე ხელმისაწვდომი გადაწყვეტილებების უმეტესობას შეუძლია მხოლოდ ტრაფიკის სათაურებისა და დაშიფვრის პროტოკოლების ფიქსირებული ნაკრების მართვა.პროგრამული უზრუნველყოფის და ფიქსირებული ASIC-ზე დაფუძნებული იმპლემენტაციების ამ შეზღუდვების გამო, პროგრამირებადი და მოქნილი აპარატურა უზრუნველყოფს სრულყოფილ გადაწყვეტას პოლიტიკაზე დაფუძნებული აპლიკაციის უსაფრთხოების განსახორციელებლად და წყვეტს სხვა პროგრამირებადი NPU-ზე დაფუძნებული არქიტექტურების შეყოვნების გამოწვევებს.

მოქნილ SoC-ს აქვს სრულად გამაგრებული ქსელის ინტერფეისი, კრიპტოგრაფიული IP და პროგრამირებადი ლოგიკა და მეხსიერება, რათა განახორციელოს მილიონობით პოლიტიკის წესი სახელმწიფო განაცხადის დამუშავების გზით, როგორიცაა TLS და რეგულარული გამოხატვის საძიებო სისტემები.